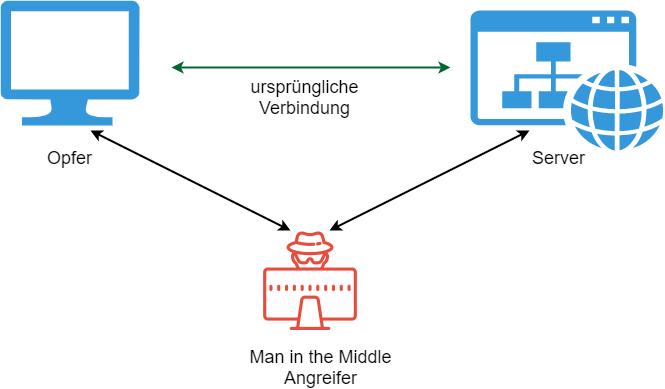

Bei einem Man-in-the-Middle-Angriff fangen Angreifer die Kommunikation zwischen zwei Parteien ab, indem sie das Gespräch belauschen oder den Datenverkehr manipulieren. Solche Angriffe werden häufig durchgeführt, um Anmeldedaten und persönliche Informationen zu stehlen. Die Erkennung solcher Angriffe ist sehr schwierig, kann aber durch eine starke Verschlüsselung der Kommunikation verhindert werden.

Es gibt zwei Arten von Man-in-the-Middle-Angriffen: Die eine basiert auf physischer Nähe, die andere auf Malware. Die häufigste Art des Man-in-the-Middle-Angriffs ist der Angriff mit Malware. Der Angriff erfolgt in zwei Phasen: Zuerst werden die Daten abgefangen und dann entschlüsselt.

Öffentliche WLANs werden häufig für Man-in-the-Middle-Angriffe missbraucht, insbesondere öffentliche WLANs mit veralteten/unsicheren Sicherheitseinstellungen. Angreifer dringen über Schwachstellen im Router in das Netzwerk ein und fangen Daten zwischen Router und Nutzer ab.

Arten von Man-in-the-Middle-Angriffen

DNS Spoofing / DNS Poisoning

Bei einem DNS-Spoofing-Angriff werden veränderte DNS-Einträge verwendet, um den Online-Verkehr auf betrügerische Webseiten umzuleiten. Die betrügerischen Webseiten sehen dem eigentlichen Ziel des Benutzers in der Regel sehr ähnlich und machen es Hackern leicht, den Benutzer zur Weitergabe vertraulicher Informationen zu verleiten.

Um zu verstehen, wie DNS-Spoofing funktioniert, muss man wissen, wie das Domain Name System funktioniert: Jedes Gerät im Internet hat eine eindeutige IP-Adresse – auch jeder Server. Die IP-Adresse ist eine Folge von Zahlen und Buchstaben (Buchstaben nur bei IPv6), die zur Identifizierung verwendet wird. Jede Webseite hat einen Domain-Namen (z. B. www.bleib-virenfrei.de). Das Domain Name System (DNS) ordnet jedem Domain-Namen die entsprechende IP-Adresse zu, um den Internetverkehr korrekt weiterzuleiten. Bei einem DNS-Spoofing-Angriff werden Schwachstellen in diesem Prozess ausgenutzt, um den Datenverkehr auf eine falsche IP-Adresse umzuleiten.

IP-Spoofing

Beim IP-Spoofing werden systembedingte Schwächen des TCP/IP-Protokolls ausgenutzt.

Jeder Computer in einem Netzwerk wird durch eine Internet-Protokoll-Adresse (IP) identifiziert. Über diese Adresse kann er mit anderen Geräten im gleichen Netzwerk kommunizieren. Bei einem IP-Spoofing-Angriff manipuliert ein böswilliger Akteur die Quell-IP-Adresse und gibt sich als legitimes Computersystem aus, um Zugriff auf geschützte Ressourcen zu erhalten.

ARP-Spoofing

Das Address Resolution Protocol (ARP) wird verwendet, um bei der Kommunikation in einem IPv4-basierten Ethernet-Netzwerk ein bestimmtes Gerät zu erreichen. ARP löst IP-Adressen in MAC-Adressen auf. Die meisten Geräte verwenden ARP, um den Router oder das Gateway zu kontaktieren, damit sie eine Verbindung zum Internet herstellen können.

Hosts pflegen eine Zuordnungstabelle (oft als ARP-Cache bezeichnet) zwischen IP-Adressen und MAC-Adressen. Diese werden verwendet, um Verbindungen zu Zielen im Netzwerk herzustellen. Wenn der Host die MAC-Adresse für eine bestimmte IP-Adresse nicht kennt, sendet er ein ARP-Anforderungspaket aus und fragt andere Rechner im Netzwerk nach der entsprechenden MAC-Adresse.

Leider wurde das ARP-Protokoll ohne Sicherheitsfunktionen entwickelt. So wird beispielsweise nicht überprüft, ob eine ARP-Anfrage von einem autorisierten Benutzer stammt. Diese Schwachstelle ermöglicht ARP-Spoofing-Angriffe.

Beim ARP-Spoofing manipuliert ein Angreifer die IP/MAC-Adresspaare in der ARP-Tabelle. Der Hacker teilt dem Gateway mit, dass seine MAC-Adresse mit der IP-Adresse des Zielopfers verknüpft werden soll. Umgekehrt soll die MAC-Adresse des Ziels mit der IP-Adresse des Angreifers verknüpft werden. Sobald das Standard-Gateway die neuen IP/MAC-Beziehungen an alle Geräte im Netzwerk gesendet hat, gehen alle nachfolgenden Datenpakete unbemerkt an den Rechner des Angreifers.

HTTPS-Spoofing

Das „https“ in der URL-Zeile bedeutet, dass eine Webseite sicher und vertrauenswürdig ist. Ein Angreifer kann dem Browser eine „sichere Webseite“ vortäuschen und ihn auf eine „unsichere Webseite“ umleiten. Dadurch kann der Angreifer die Interaktionen zwischen dem Benutzer und der Webseite überwachen und möglicherweise persönliche Daten stehlen.

Cookie-Hijacking

Ein Browser-Cookie ist eine kleine Datei mit Informationen, die eine Webseite auf Ihrem Computer speichert. Ein Online-Händler kann beispielsweise alle Artikel, die Sie in Ihren Warenkorb gelegt haben, in einem Cookie speichern.

Cookies können aber auch personenbezogene Daten speichern, die zum Teil als sicherheitsrelevant einzustufen sind. So können Cookies nach dem Ausfüllen eines Formulars Passwörter, Kreditkartennummern und die eigene Adresse enthalten. Ein Cyberkrimineller kann diese Browser-Cookies stehlen und sich so Zugang zu sensiblen Informationen verschaffen.

Lesen Sie auch: Die Gefahren von Cookies

Vortäuschung eines Wifi-Access-Points

Hacker erstellen häufig gefälschte WLAN-Verbindungen im Namen eines nahe gelegenen Unternehmens. Wählt sich ein Benutzer in das vom Angreifer eingerichtete WLAN ein, überlässt er dem Angreifer vertrauliche Informationen.

Man-in-the-Browser-Angriff

Im Gegensatz zu anderen Arten von Online-Angriffen, bei denen der Netzwerkverkehr abgehört oder Schwachstellen in Systemen ausgenutzt werden, schaltet sich der Angreifer bei einem Man-in-the-Browser-Angriff direkt zwischen den Benutzer und den Browser. Die Schadsoftware, die der Angreifer auf dem Computer des Opfers installiert, ermöglicht es ihm, alle Eingaben, die der Benutzer im Browser vornimmt, einzusehen und zu verändern. Auf diese Weise kann der Angreifer Passwörter, Kreditkarteninformationen und andere vertrauliche Daten stehlen oder Transaktionen auf gefälschten Webseiten manipulieren.

Human-Assisted-Attack

Ein von Menschen unterstützter Angriff (Human-Assisted-Attack) ist ein Online-Angriff, bei dem ein Angreifer Technologie und menschliche Interaktion kombiniert, um einen erfolgreichen Angriff durchzuführen. Dabei nutzt der Angreifer menschliche Schwächen aus, um an vertrauliche Informationen zu gelangen oder Schaden anzurichten. Beispielsweise kann ein Angreifer eine gefälschte E-Mail an einen Mitarbeiter senden, um ihn dazu zu bringen, auf einen Link zu klicken oder einen bösartigen Anhang herunterzuladen. Wenn der Mitarbeiter dies tut, kann die Malware Daten stehlen oder das System manipulieren.

Man-in-the-Middle-Angriffe erkennen

Man-in-the-Middle-Angriffe sind in der Regel schwer zu erkennen. Der Angreifer hört möglicherweise nur stillschweigend mit oder zeichnet die gesendeten Informationen auf, ohne sie zu manipulieren. Es gibt jedoch Anzeichen, die auf einen Man-in-the-Middle-Angriff hindeuten könnten:

- Latenzprobleme

- Merkwürdige Browser-Adressen

- Probleme mit dem Sicherheitszertifikat

Man-in-the-Middle-Angriffe verhindern

- Verwenden Sie ein Virtual Private Network (VPN). So wird der gesamte Datenverkehr verschlüsselt. Zwar können auch verschlüsselte Informationen einem Man-in-the-Middle-Angriff zum Opfer fallen. Die Verschlüsselung macht es Cyberkriminellen jedoch wesentlich schwerer, die abgefangenen Informationen zu lesen (Test: Die besten VPN-Anbieter).

- Überprüfen Sie das SSL-Zertifikat einer Webseite – insbesondere bevor Sie sicherheitsrelevante Daten eingeben. Ist das Zertifikat aktuell? Wurde es von einer vertrauenswürdigen Zertifizierungsstelle ausgestellt?

- Verbinden Sie sich nicht mit ungesicherten oder öffentlichen WiFi-Verbindungen.

- Seien Sie vorsichtig bei Phishing-E-Mails.

- Bringen Sie Ihr Betriebssystem und alle anderen Programme regelmäßig auf den neuesten Stand. So schließen Sie kritische Sicherheitslücken und sind besser vor Angriffen geschützt.

- Installieren Sie eine Antivirus-Software mit Antivirus- und Firewall-Funktion.

- Verwenden Sie nur schwer zu entschlüsselnde Passwörter. Nutzen Sie stets unterschiedliche Passwörter.

- Auf Betreiberseite ist eine sorgfältige Konfiguration der Systeme in Bezug auf Passwörter erforderlich. Ein großer Fehler seitens der Betreiber ist es, einfach davon auszugehen, dass z.B. die Kunden von sich aus auf sichere Passwörter setzen. Zahlreiche Studien zeigen, dass Internetnutzer die Bedeutung eines sicheren und individuellen Passworts häufig unterschätzen. Werden Kundenkonten kompromittiert, kann der Betreiber haftbar gemacht werden. Dies kann nicht nur sehr teuer werden, sondern auch zu einem nachhaltigen und wirtschaftlich spürbaren Imageschaden führen. Für den Schutz der Daten seiner Kunden/Mitglieder/Mitarbeiter ist allein der Betreiber verantwortlich. Betreiber sollten daher sicherstellen, dass die Passwörter ihrer Kunden/Mitglieder/Mitarbeiter einem hohen Sicherheitsstandard entsprechen. Neben den üblichen Passwortregeln sollten kompromittierte Passwörter, d.h. Passwörter, die bereits durch einen Hackerangriff oder ein Datenleck gestohlen wurden, bei der Anmeldung nicht zugelassen werden.

- Eine Multifaktor-Authentifizierung erschwert Unbefugten den Zugriff auf Konten und Informationen. Man-in-the-Middle-Angriffe werden dadurch erheblich erschwert.

- Ändern oder sperren Sie umgehend alle Passwörter, die von einem Hersteller bei der Auslieferung eines Systems oder einer Anwendungssoftware standardmäßig vorgegeben werden.