Wenn Ihr Betriebssystem oder ein Programm eine Sicherheitslücke hat und diese nicht zeitnah geschlossen wird, können Hacker unbemerkt in Ihren Computer eindringen. Was kann man in einer solchen Situation tun? Müssen Sie auf die Nutzung des Internets verzichten, bis Sicherheitsupdates verfügbar sind? Oder gibt es eine Möglichkeit, sich vor einem solchen Angriff zu schützen?

Firewalls bieten eine Vielzahl von Funktionen gegen Angriffe. Früher wurden Firewalls nur in großen Unternehmen eingesetzt. Damals nutzten nur wenige Menschen das Internet. Wenn sie es taten, nutzten sie Einwahlverbindungen, die nicht sehr schnell waren. Die meisten Hacker konzentrierten sich daher auf Unternehmen mit hoher Bandbreite. Heutzutage verfügen jedoch die meisten Haushalte über einen schnellen Internetanschluss. Hacker haben daher sowohl Unternehmen als auch Privatpersonen im Visier. Vor allem auf jene, die nicht ausreichend gegen Angriffe geschützt sind.

Eine Firewall gehört unbedingt zur Grundausstattung, wenn man sich vor folgenschweren Cyberattacken schützen will. Doch was ist eigentlich eine Firewall und wie funktioniert sie?

Was ist eine Firewall?

Die im Internet verwendeten Protokolle (IP und die darauf aufbauenden Protokolle TCP, UDP usw.) enthalten keine sicheren Mechanismen zur Identifizierung und Authentifizierung im Netz. Hinzu kommen Sicherheitslücken in den zur Kommunikation verwendeten Programmen, die von Personen mit entsprechenden Kenntnissen und krimineller Energie immer wieder ausgenutzt werden. Zwar werden nach Bekanntwerden neuer Sicherheitslücken regelmäßig neue Programmversionen (Patches) von den Herstellern herausgegeben, die Regelmäßigkeit, mit der über neue Vorfälle berichtet wird, lässt jedoch kein großes Vertrauen in einen endgültig sicheren Zustand aufkommen.

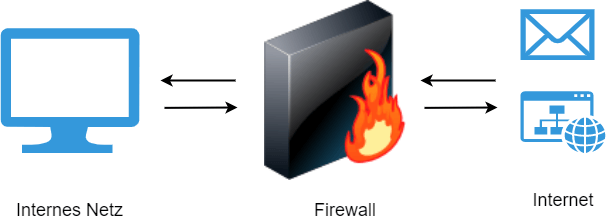

Eine Firewall ist eine Art Schutzwall zwischen einem Computernetzwerk oder einem einzelnen Computer und dem Internet. Es kann sich dabei um ein Programm oder ein Hardwaregerät handeln. Sie überwacht den Datenverkehr und entscheidet anhand eines Regelwerks, ob bestimmte Netzwerkpakete durchgelassen oder blockiert werden.

Durch die Zwischenschaltung einer zentralen Netzkomponente zwischen dem Internet und dem lokalen Netz wird eine kontrollierte Kommunikation zwischen den Netzen ermöglicht. Je nach Konzept der Firewall erfolgt die Kontrolle auf unterschiedlichen Protokollebenen, was wiederum Auswirkungen auf die erreichbare Sicherheit und die Transparenz der Dienste für den Nutzer hat.

Die wichtigsten Funktionen einer Firewall

Die Hersteller von Firewalls verfolgen zum Teil sehr unterschiedliche Schutzstrategien. Bei der Auswahl einer Firewall sollte daher unbedingt auf die Funktionen geachtet werden. Diese können einen großen Unterschied machen, wenn es darum geht, den Computer vor externen Zugriffen zu schützen.

Zu den Kernfunktionen einer Firewall gehören meist diese Funktionen:

- Paketfilter

- Stateful Packet Inspection

- Deep Packet Inspection

- Network Address Translation

- URL-Filter

- Proxyfunktion

- Content-Filter

- VPN-Funktion

Die am weitesten verbreitete Funktion ist der Paketfilter. Der Paketfilter filtert IP-Pakete anhand der Quell- und Ziel-IP-Adresse sowie des Quell- und Ziel-Ports. Da er nur den Paket-Header untersucht, können Angreifer den Paketfilter mit einfachen Spoofing-Techniken umgehen. Der Filter kann nicht zwischen einer echten und einer gefälschten Adresse/Verbindung unterscheiden. Ein Filter, der auf Stateful Packet Inspection basiert, behebt dieses Problem. Stateful-Firewalls sind in der Lage, den Zustand des Netzwerks und der aktiven Verbindungen, wie z. B. aktive TCP-Streams oder UDP-Verbindungen, kontinuierlich zu analysieren.

In Kombination mit der Deep Packet Inspection kann eine Firewall den Datenteil und den Header eines Pakets auswerten. So können auch alle nicht protokollkonformen Daten (Spam, Malware und andere Eindringlinge) blockiert werden.

Proxy-Server erhöhen die Sicherheit bei der Nutzung von Internet-Diensten, indem sie als Vermittler zwischen internen Hosts (im LAN) und externen Hosts (im Internet) fungieren. Interne Hosts, die eine Verbindung nach außen aufbauen wollen, kontaktieren den Proxy-Server. Dieser prüft zunächst, ob die Verbindung zulässig ist, und baut dann stellvertretend für den Client die Verbindung zum eigentlichen Ziel im Internet auf oder gibt eine Fehlermeldung an den Client zurück.

Da Firewall-Proxy-Server alle Aktivitäten zentral verarbeiten, können sie eine Reihe nützlicher Funktionen ausführen. Beispielsweise kann ein Proxy die Inhalte analysieren.

Der Content-Filter lässt einen noch tieferen Blick in die Verbindungsdaten zu.

NAT (Network Address Translation) wurde ursprünglich entwickelt, um dem zunehmenden Mangel an verfügbaren IP-Adressen entgegenzuwirken. Der NAT-Mechanismus ermöglicht es, ein ganzes Netzwerk mit einer einzigen IP-Adresse an das Internet anzubinden. Im Prinzip macht NAT nichts anderes, als interne IP-Adressen in externe IP-Adressen zu übersetzen und umgekehrt. Als interne IP-Adressen werden dabei Adressen aus den Bereichen gewählt, die niemals im Internet verwendet werden dürfen, da sie für private IP-Netze reserviert sind. Diese privaten IP-Adressbereiche sind in RFC 1597 wie folgt definiert:

- 10.0.0.0 – 10.255.255.255

- 172.16.0.0 – 172.31.255.255

- 192.168.0.0 – 192.168.255.255

Durch den Einsatz von NAT ist es möglich, die interne Struktur (IP-Adressen, Hostnamen etc.) eines LAN vor der Außenwelt zu verbergen. NAT wird auch als IP-Masquarading oder IP-Aliasing bezeichnet.

Die Verschlüsselung von Daten, die über das Internet übertragen werden, ist sehr wichtig. Die meisten Firewalls verfügen daher heute über eine integrierte VPN-Funktion.

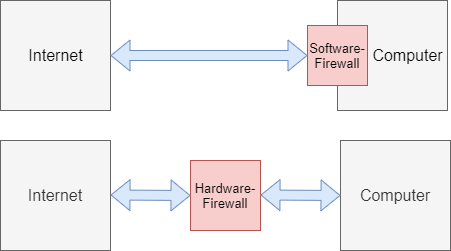

Der Unterschied zwischen Hardware- und Software-Firewalls

Eine Software-Firewall wird auf einem Computer installiert und überwacht dort den Datenverkehr. Eine Hardware-Firewall ist, wie der Name schon sagt, ein Hardware-Produkt. Sie wird über ein Netzwerkkabel mit dem Router verbunden und überwacht den eingehenden Datenverkehr, bevor er den anfragenden Computer erreicht.

Vielleicht fragen Sie sich jetzt, welcher Schutz für Sie der beste ist? Das hängt von verschiedenen Faktoren ab. Generell lässt sich aber sagen: Wenn Sie nur einen Computer schützen wollen, ist eine Personal Firewall die beste Lösung. Wenn Sie mehrere Computer schützen wollen, sollten Sie sich für eine Hardware-Firewall entscheiden.

Software-Firewalls

-

Vorteile

- Kostengünstig.

- Recht einfach zu konfigurieren.

- Auch unterwegs aktiv. Unabhängig davon, wo der Computer mit dem Internet verbunden ist.

-

Nachteile

- Software-Firewalls beanspruchen Systemressourcen.

Hardware-Firewalls

-

Vorteile

- Schützt das gesamte Netzwerk.

- Beansprucht keine Systemressourcen.

-

Nachteile

- Die Konfiguration einer Hardware-Firewall ist schwierig.

Next Generation Firewalls

In zukünftigen Firewalls (Next Generation Firewalls) werden Expertensysteme in die Firewall-Architekturen integriert. Damit soll erreicht werden, dass die Firewall mit Hilfe künstlicher Intelligenz, z. B. durch neuronale Netze, Angriffsstrukturen erlernen kann. Damit soll der dynamischen Entwicklung neuer Angriffstechniken begegnet werden.

Bekannte Firewalls

Angesichts der vielfältigen Sicherheitsbedrohungen im Internet gibt es eine Vielzahl von Firewalls auf dem Markt. Jede hat ihre eigenen Stärken und Schwächen. Die Programme unterscheiden sich sowohl im Funktionsumfang als auch im Bedienkonzept, so dass je nach Kenntnisstand des Anwenders eine geeignete Firewall zur Verfügung steht..

Kostenlose Firewalls

Für Privatanwender gibt es verschiedene kostenlose Personal Firewalls. Im Folgenden nennen wir zwei:

Kommerzielle Firewalls

- Zone Alarm Pro

- Viele Internet Security Suiten verfügen heute über eine integrierte Firewall-Funktion.

Anbieter von Hardware-Routern oder Firewalls

- NETGEAR

- Cisco

- Linksys

- D-Link

- Belkin

- SonicWall

- Fortinet

Allen genannten Firewalls gemein ist der Umstand, dass sie eine gewisse Einarbeitungszeit benötigen. Dies liegt jedoch weniger an den Programmen selbst, sondern vielmehr an der Komplexität des Einsatzgebietes. Die Hersteller von Firewall-Software versuchen diesen Aufwand durch Schritt-für-Schritt-Assistenten und umfangreiche Voreinstellungen so gering wie möglich zu halten.