Phishing-Mails versuchen unter einem beliebigen Vorwand, sicherheitsrelevante Informationen von Computernutzern zu erschleichen – zum Beispiel eBay-, PayPal-Zugangsdaten oder Bankdaten wie PIN und TAN.

Die Absenderangaben sind gefälscht und kommen im seriösen Gewand daher. In der Regel enthalten Phishing-Mails einen Link, der zu einer präparierten Internetseite führt, die der Originalseite verblüffend ähnlich sieht. Dort soll der Computernutzer dann seine Zugangsdaten eingeben.

Auch wenn diese Art des E-Mail-Betrugs nicht neu ist, hat sich die Zahl der betrügerischen Phishing-Mails in den letzten Monaten drastisch erhöht.

So funktioniert Phishing

Ziel der Absender von Phishing-Mails ist es, vertrauliche Daten wie PIN-Codes auszuspionieren. Dabei gehen die Absender unterschiedlich vor. Häufig tarnen sie ihre Phishing-Mails mit dem Layout bekannter Unternehmen. Unter einem Vorwand werden die Empfänger aufgefordert, vertrauliche Daten zu aktualisieren oder zu ergänzen. Die in den Mails enthaltenen Links führen die Empfänger jedoch auf gefälschte Seiten mit ebenfalls gefälschten Webformularen in seriösem Layout. Der Empfänger übermittelt seine Daten direkt an den betrügerischen Absender.

Diese Methode wird auch in der E-Mail der angeblichen Bank verwendet: Die Empfänger werden aufgefordert, eine von den Kriminellen eingerichtete Webseite zu besuchen. Die Adresse ist leicht verändert (z. B. ein Buchstabendreher) und führt zu einer gefälschten Webseite. Dort werden Kunden- und PIN-Nummer abgefragt und unabhängig davon, welche Daten man eingibt, fordert der nächste Dialog zur Eingabe aller persönlichen und bankspezifischen Daten auf. Zum Schluss soll der ahnungslose Nutzer noch eine seiner unbenutzten TANs eingeben. Dem Betrüger stehen nun Tür und Tor zum Online-Banking des Opfers offen.

Mitunter locken Phishing-Mails auch mit der Aussicht auf Geldgewinne und verleiten beispielsweise dazu, eine Kopie des Personalausweises zu schicken. Auf diese Weise gelangt der Absender an vertrauliche Daten und kann seine betrügerischen Machenschaften fortsetzen.

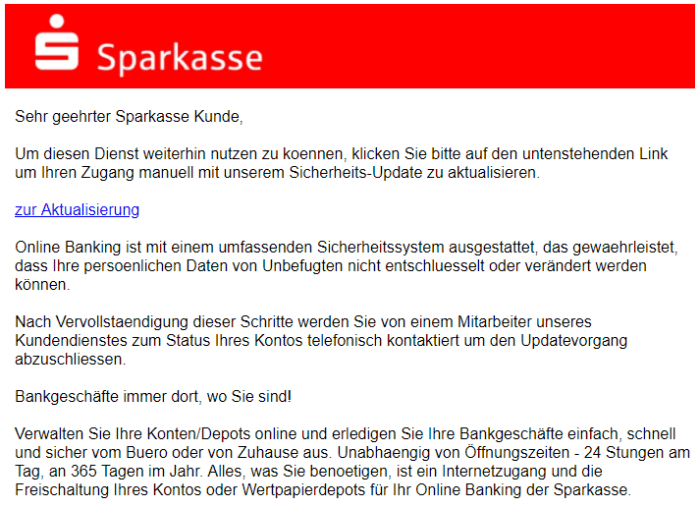

Ein Phishing-Beispiel

Eine Phishing-Mail im Namen der Sparkasse:

Auf den ersten Blick sieht alles ganz normal aus. Klickt man auf den Link „zur Aktualisierung“, gelangt man auf folgende Internetseite:

In der Adresszeile steht „https://www.sparkasse-daten-kontrolle.com/“. Geht man der Sache mit einer Whois-Link-Abfrage auf den Grund, stellt man fest, dass die Sparkasse ihre Webseite anscheinend in Russland hostet… Natürlich hostet die Sparkasse die Seite nicht in Russland. Es handelt sich schlicht und einfach um eine gefälschte Webseite, die auf russischen Servern betrieben wird. Kommt man der Aufforderung leichtgläubig nach und gibt die Zugangsdaten ein, werden diese an die Betrüger weitergeleitet.

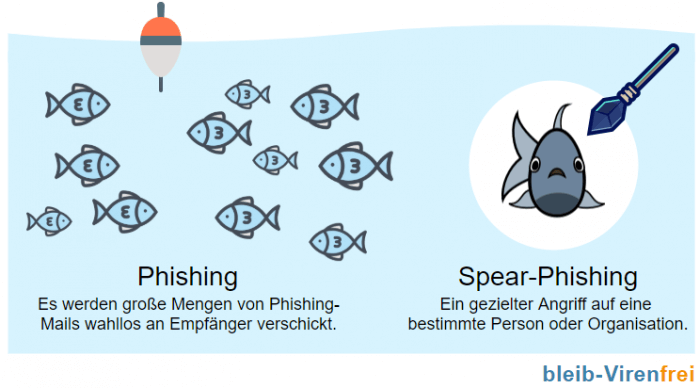

Spear-Phishing

Neu und besonders heimtückisch ist das sogenannte Spear-Phishing. Selbst Experten sind schon auf diese Betrugsmails hereingefallen. Spear-Phishing-Mails richten sich gegen bestimmte Personen, Behörden, Organisationen oder Unternehmen. Es handelt sich um gezielte Angriffe. Die „Trefferquote“ bei dieser Art von Phishing-Angriffen ist relativ hoch.

Die Angreifer haben sich z. B. vorher durch Social Engineering informiert. Die Angreifer kennen wahrscheinlich bereits Ihren Namen und andere private Informationen, die sich leicht über soziale Netzwerke, private Webseiten oder Firmenwebseiten herausfinden lassen. Solche Daten reichen aus, um Phishing-Mails wesentlich glaubwürdiger erscheinen zu lassen.

Zugangsdaten von Unternehmen sind ein lohnendes Ziel für Spear-Phishing-Angriffe. Wenn Sie beispielsweise per E-Mail von „Ihrem Systemadministrator“ nach Ihren Zugangsdaten gefragt werden, um ein Systemproblem zu beheben, sollten Sie diese Aufforderung überprüfen. Ein Systemadministrator hat in der Regel weitreichende Systemrechte. Er kann Ihr aktuelles Passwort wahrscheinlich nicht ohne weiteres herausfinden, benötigt es aber auch nicht unbedingt: Ein Systemadministrator kann auf Ihr Konto und Ihre Daten zugreifen, weil er administrative Rechte hat.

SMS-Phishing (Smishing)

Beim SMS-Phishing, auch als Smishing bekannt, erfolgt der Phishing-Angriff über Textnachrichten (SMS). Dabei werden gefälschte SMS-Nachrichten versendet, die vorgeben, von einer vertrauenswürdigen Quelle wie einer Bank, einem Online-Händler oder einer Regierungsbehörde zu stammen. Ziel ist es, Benutzer dazu zu verleiten, auf einen Link zu klicken oder eine Telefonnummer anzurufen.

Schutz vor Phishing-Angriffen

Das Ziel von Phishing-Betrügern ist immer dasselbe: Sie wollen zuerst an sensible Daten und dann an das Geld ihrer Opfer kommen. Die Tricks der Internetbetrüger sind mittlerweile so raffiniert, dass sie zunächst oft gar nicht als solche erkannt werden. Doch wie erkennt man betrügerische E-Mails? Kann man sich davor schützen? Und was tun, wenn man vermutet, einem Betrüger aufgesessen zu sein?

- Phishing-Mails enthalten oft grammatikalische Fehler, die Sprache klingt sperrig, Sie werden nicht mit Namen, sondern nur als „Kunde“ angesprochen und manchmal zur Eile gedrängt.

- Die erste Empfehlung lautet immer: Links oder Anhänge in Phishing-Mails nicht anklicken! Weder Banken noch eBay fordern ihre Kunden per E-Mail auf, vertrauliche Daten einzugeben.

- Aktuell wieder gefährlicher denn je sind Office-Dokumente mit Makros. Nicht öffnen!

- Wenn Sie von der Postbank eine E-Mail erhalten, obwohl Sie kein Kunde der Bank sind, sollten Sie stutzig werden. Das gilt für alle Firmen und Personen, mit denen Sie bislang keinen Kontakt hatten, die Sie aber plötzlich auffordern, vertrauliche Daten zu übermitteln oder einen Anhang herunterzuladen.

- Nur weil eine E-Mail von einem vertrauenswürdigen Absender kommt, heißt das nicht, dass der Absender auch der Absender ist. Aktuelle Schadprogramme verbreiten sich selbständig. Dazu liest ein Schadprogramm im Hintergrund das Adressbuch des infizierten Opfers aus und versendet Spam-Mails an die im Adressbuch gespeicherten E-Mail-Adressen. Die einfachste Möglichkeit, dies zu klären, besteht darin, beim Absender der E-Mail nachzufragen, ob er die E-Mail tatsächlich verschickt hat. Verwenden Sie dafür nicht die in der E-Mail angegebenen Kontaktdaten, sondern eine E-Mail-Adresse oder Telefonnummer, unter der Sie in der Vergangenheit bereits in Kontakt standen.

- Adressen von Banken sollten manuell im Browser eingegeben werden. Nur so kann sichergestellt werden, dass man sich tatsächlich auf der Originalseite befindet.

- Achten Sie auf die korrekte Schreibweise von Links in E-Mails. Ein falscher Buchstabe, zum Beispiel ein „I“ (großes „i“) statt eines „l“ (kleines „l“), führt zu einer völlig anderen Webseite. Beliebt bei Cyberkriminellen ist auch die Erweiterung korrekter Domains durch unscheinbare Zusätze wie „sparkasse-banking.de“ statt „sparkasse.de“.

- Konfigurieren Sie Ihren E-Mail-Client oder Webmail-Account so, dass er nach Möglichkeit immer die Textversion einer E-Mail anzeigt. HTML-Mails können Sie nämlich leicht täuschen, beispielsweise durch ein offiziell wirkendes Erscheinungsbild oder durch manipulierte Links, die auf eine andere als die angegebene Internetadresse führen. In der Textversion sehen Sie auf Anhieb das eigentliche Linkziel.

- Generell gilt im Internet: Nur wenig sensible Daten preisgeben. Absolute Sicherheit gibt es nicht, jeder Anbieter sammelt Daten. Die Frage ist also: Welche Anbieter gehen verantwortungsvoll damit um? Die meisten Dienste sammeln persönliche Daten wie Name, Geburtsdatum, E-Mail, Telefonnummer und Adresse. Wenn in den Datenschutzerklärungen Formulierungen wie „Weitergabe der Daten an Dritte“ verwendet werden, kann dies ein Hinweis darauf sein, dass sich das Unternehmen das Recht herausnimmt, die Daten zu verkaufen.

- Nutzen Sie die Zwei- oder Multi-Faktor-Authentifizierung, wenn diese Option angeboten wird. Einige Online-Dienste bieten diese Option an. Sollten Sie Ihre Zugangsdaten einmal aus Versehen einer Phishingseite überlassen haben, schauen die Betrüger ins Leere, da sie ohne den zweiten Faktor nicht in der Lage sind, sich einzuloggen.

- Verwenden Sie nach Möglichkeit für alle Dienste unterschiedliche Passwörter. So verhindern Sie im Notfall, dass sich ein Angreifer mit den gestohlenen Zugangsdaten auch bei anderen Diensten anmelden kann.

- Es gibt Virenscanner, die beim Aufruf einer Phishing-Seite warnen. Über einen brauchbaren Schutzmechanismus verfügt zum Beispiel die Sicherheitssoftware Bitdefender Internet Security. Auch einige VPN-Programme verfügen über einen Phishing-Schutz (z. B. der NordVPN-Client – VPN-Testsieger der Stiftung Warentest).

- Wenn Sie ständig Betrugmails erhalten, ist Ihre E-Mail Adresse in die Hände von Cyberkriminellen geraten. Wie auch immer dies passiert ist, es ist nicht zu ändern. Sie sollten über ein neues E-Mail-Konto nachdenken.

- Haben Sie Konto- oder Kreditkartendaten preisgegeben, kontaktieren Sie sofort Ihre Hausbank beziehungsweise das Kreditkarteninstitut. Meist ist dann eine Sperrung des Kontos oder der Kreditkarte notwendig. Sind Login-Daten betroffen, sollte das Passwort so schnell wie möglich geändert werden.

Auf der Internetseite mimikama.at kann man sich über aktuell im Umlauf befindliche Betrugsmails informieren.

Vorsicht vor Schadsoftware in Phishing-Mails

Phishing-Mails werden sehr häufig auch für den Versand von Schadsoftware genutzt. Löschen Sie solche E-Mails sofort – und klicken Sie auf keinen Fall auf Anhänge!

Wer auf die Anhänge klickt, holt sich möglicherweise Erpresser-Viren (so genannte Ransomware) auf den Computer. Diese verschlüsseln die eigenen Daten. Nur wer anschließend ein Lösegeld von mehreren hundert Dollar zahlt, soll wieder Zugriff erhalten.

Zunehmend taucht auch eine neue Bedrohung in E-Mail-Anhängen auf, die oft eine noch größere Gefahr darstellt. Trojanische Pferde, kurz Trojaner genannt, sind eine besondere Art von Eindringlingen. Sie haben in der Regel keine zerstörerische Absicht, sondern sind darauf ausgerichtet, vertrauliche Unternehmensdaten auszuspionieren. Dazu nisten sie sich ähnlich wie Viren auf Rechnern ein und spionieren unbemerkt im Hintergrund. So können sie beispielsweise wichtige Dateien auslesen oder manipulieren oder die Tastatureingaben der Benutzer protokollieren, um Passwörter auszuspähen.

Mit den ausgespähten Zugangsdaten zu Ihrem E-Mail-Konto können Kriminelle sogar Spam- oder Phishing-Mails in Ihrem Namen versenden..

Ist am Zielrechner eine Webcam oder ein Mikrofon angeschlossen, kann die Spionage noch weiter gehen.

Unter Windows empfiehlt sich der Einsatz eines Virenscanners. Ein guter Virenschutz erhöht die Wahrscheinlichkeit, dass eine bösartige Datei entdeckt wird. Wird ein Virenscanner nicht fündig, ist dies aber keine Garantie dafür, dass eine Datei virenfrei ist.

Die beste Versicherung gegen Schadsoftware ist eine regelmäßige Sicherheitskopie (Backup) aller wichtigen Daten. Erstellen Sie am besten jetzt gleich eine aktuelle Datensicherung. Und lagern Sie diese getrennt vom Rechner.