Malware ist Software, die speziell entwickelt wurde, um Daten, Hosts oder Netzwerke zu beschädigen, zu stören, zu stehlen oder andere „bösartige“ oder illegale Aktionen auszuführen. Malware wird oft mit Viren verwechselt. Ein Virus ist eine Art von Malware, während Malware Viren und andere bösartige Programme umfasst.

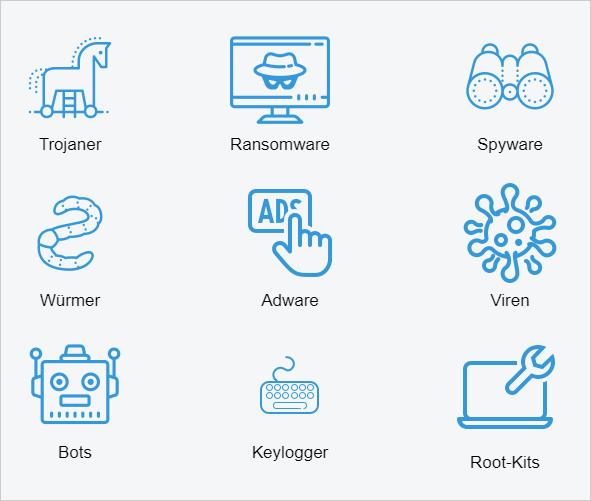

Es gibt verschiedene Arten von Malware. Zu den Bekannteren gehören: Viren, Würmer, Trojaner, Bots, Ransomware, Root-Kits, Keylogger, Spyware und Adware.

Was ist der Unterschied zwischen einem Virus und einem Trojaner und was verbirgt sich hinter einer Ransomware? Nachfolgend ein Überblick über die verschiedenen Malware-Arten.

Viren

Viren sind die ältesten Formen von Malware und stammen aus der Zeit, als PCs noch nicht weit verbreitet waren. Sobald ein Virus auf einem Computersystem ausgeführt wird, ist er in der Lage, sich selbst zu reproduzieren und auf andere Datenträger zu übertragen. Viren können unterschiedliche Schäden anrichten, von harmlosen Belästigungen bis hin zur Zerstörung von Daten oder Software.

Die meisten Viren sind an eine ausführbare Datei angehängt. Erst wenn ein Benutzer die schädliche Hostdatei oder das schädliche Programm öffnet oder ausführt, wird der Virus aktiv und kann sich verbreiten.

Würmer

Würmer zeichnen sich durch ihre Fähigkeit aus, sich selbstständig zu verbreiten. Über lokale Netzwerke (LAN), Wide Area Networks (WAN) oder über das Internet. Sie können z. B. E-Mail-Programme fernsteuern und sich an alle darin enthaltenen Adressen verbreiten.

Im Gegensatz zu Viren, die eine infizierte Host-Datei benötigen, um sich zu verbreiten, sind Würmer eigenständige Programme, die weder eine Host-Datei noch menschliche Hilfe benötigen, um sich zu verbreiten.

Trojaner

Trojaner sind Schadprogramme, die sich als nützliche Programme tarnen oder sich mit vertrauenswürdiger Software installieren. Ihr Name stammt aus dem trojanischen Krieg, einem Teil der griechischen Mythologie. In diesem Krieg befanden sich in einem Geschenk (einem hölzernen Pferd) Soldaten, die den Feind im Schlaf angriffen, um den Krieg zu gewinnen. Ähnlich verhält es sich mit Trojanern: Sie tarnen sich als nützliche Anwendung und warten darauf, dass der ahnungslose Benutzer sie startet, um den schädlichen Code auszuführen. Einmal gestartet, arbeiten Trojaner unauffällig im Hintergrund. Trojaner vervielfältigen und verbreiten sich nicht selbst. Häufig werden sie mit Würmern kombiniert, um weitere Computer zu infizieren.

Es existieren verschiedene Arten von Trojanern. Sie alle unterscheiden sich in ihren Funktionen.

Root-Kits

Ein Rootkit ist grundsätzlich nichts Schlechtes. Eigentlich ist es ein Werkzeug für Systemadministratoren. Es wird jedoch zum Problem, wenn es ohne Erlaubnis des Besitzers auf einem Computer installiert wird, um bösartigen Code auszuführen.

Rootkits sind Tools für Administratoren, die sich im Betriebssystem verstecken und dem Ersteller eine Hintertür zur Verfügung stellen. Mit privilegiertem Zugriff kann der Besitzer eines Rootkits nahezu alles auf dem infizierten Computer tun – aus der Ferne. Im Kernel verankert, können Rootkits alle Befehle von Antivirenprogrammen, Firewalls und Prozessmanagern auf einer höheren Ebene abfangen und manipulieren. Rootkits lassen sich leicht verstecken, so dass sie schwer zu entdecken sind. Rootkits bleiben in der Regel so lange im Verborgenen, bis sie aktiviert werden.

Bots

Bots sind Programme, die automatisierte Aufgaben ausführen. Einige Bots, die so genannten Spambots, überfluten Webseiten mit Spam-Werbung, um Traffic für andere Webseiten zu generieren. Dieses Phänomen tritt häufig in Online-Foren auf und ist der Hauptgrund dafür, dass Online-Foren Benutzer validieren, bevor sie ihre Registrierungsdaten akzeptieren. Bei einigen Registrierungsformularen muss der Benutzer zum Beispiel die Zeichen eines Bildes eingeben, um sich „als Mensch“ zu bestätigen.

Malware-Entwickler können jeden infizierten Computer in einen ferngesteuerten Bot verwandeln. Setzt ein Angreifer eine Vielzahl solcher gekaperter Zombie-Computer ein, kann er ein Ziel im Verbund (Botnetz) zeitgleich angreifen

Keylogger

Keylogger können sowohl Tastatureingaben als auch Mausbewegungen unbemerkt im Hintergrund aufzeichnen. Sie können sinnvoll als Überwachungssoftware eingesetzt werden. Manche Eltern verwenden sie, um die Online-Aktivitäten ihrer Kinder zu überwachen.

Trojanische Keylogger können Passwörter und andere persönliche Daten von ahnungslosen Benutzern stehlen. Der Trojaner kann auf bestimmte Ereignisse des Benutzers warten, wie z. B. das Öffnen einer Login-Seite, und dann mit der Aufzeichnung beginnen. Anschließend sendet er das Protokoll an den Angreifer.

Spyware

Spyware ist ein weiteres Schadprogramm, das ähnlich wie ein Keylogger sensible Informationen sammelt. Spyware beschränkt sich jedoch nicht auf die Überwachung von Tastatureingaben, sondern sammelt Informationen über die Online-Aktivitäten des Benutzers. Spyware stiehlt in der Regel Daten, die für wirtschaftliche Gewinne oder Werbezwecke verwendet werden können: Anmeldeinformationen, DNS- und IP-Adressen, Surfgewohnheiten oder sogar Finanzdaten (z. B. Bankdaten, Kreditkarteninformationen usw.).

Adware

Adware funktioniert ähnlich wie Spyware, zeichnet aber ausschließlich die Online-Aktivitäten und das Verhalten der Nutzer auf. Die gewonnenen Daten werden kommerziell verwertet, z. B. um gezielt Werbe-Popups einzublenden. Einige Varianten verändern sogar die Standard-Suchmaschine des Browsers.

Adware verändert die Einstellungen des Browsers und ist sehr schwer zu entfernen. Antivirenprogramme können Adware zwar vom Computer entfernen, lassen aber in der Regel die veränderten Browsereinstellungen zurück. Manchmal kann das Zurücksetzen auf die Werkseinstellungen das Problem beheben.

Ransomware

Ransomware (von engl. Ransom für „Lösegeld“) macht genau das, was der Name vermuten lässt. Ransomware verhindert entweder den Zugriff auf den infizierten Computer oder verschlüsselt den gesamten Inhalt der Festplatte. Der Benutzer erhält eine Nachricht, in der er aufgefordert wird, eine Zahlung zu leisten, um den Computer wieder nutzen zu können.