Kleine und mittlere Unternehmen (KMU) geraten zunehmend ins Visier von Cyberkriminellen. In vielen Unternehmen wird dem Thema IT-Sicherheit zu wenig Bedeutung beigemessen. Die Frage, wie viel IT-Sicherheit ein Unternehmen braucht, lässt sich sicher nicht pauschal beantworten, sicher ist aber, dass das verantwortliche Management seiner Sorgfaltspflicht in diesem Bereich oft nicht ausreichend nachkommt. Manager wirken meist desinteressiert, wenn man sie bittet, sich über IT-Sicherheit Gedanken zu machen.

Es ist zwar möglich, sich gegen Cyber-Angriffe zu versichern. Die Sorgfalt und die Umsetzung grundlegender Schutzmaßnahmen müssen jedoch im Falle eines Angriffs nachgewiesen werden.

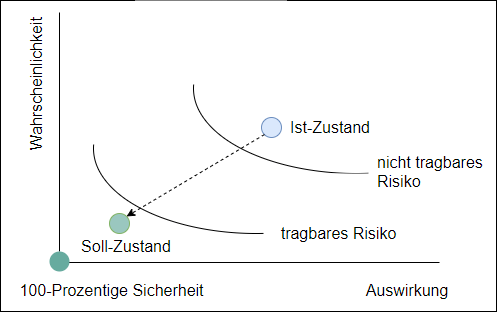

Das Thema IT-Sicherheit füllt ganze Bücher. Eine detaillierte Betrachtung der Thematik ist an dieser Stelle nicht möglich. Aber die nachfolgenden Regeln sollten unbedingt berücksichtigt werden. Das Ziel ist eine Reduzierung des Risikos auf das gewünschte und bewusst gewählte Restrisiko, welches in einem vertretbaren Verhältnis zu den betriebenen Aufwänden bzw. zu den Auswirkungen steht.

Wichtige Regeln

Verantwortlichkeiten definieren

Wer ist wofür verantwortlich? Zum Beispiel für die Datensicherung oder für die Firewall? Missverständnisse können schwerwiegende Folgen haben. Um dies zu vermeiden, sollten die verantwortlichen Personen klar definiert sein.

Früher mussten die verantwortlichen Personen Firewalls und Antivirenprogramme konfigurieren, heute müssen sie das komplette Unternehmen mit all seinen Informationsflüssen im Blick haben und ein Sicherheitskonzept erstellen. Die verantwortlichen Personen sollten nicht nur Techniker sein, sondern insbesondere Führungskräfte, die die gesamte Organisation mit all ihren betriebswirtschaftlichen und regulatorisch-rechtlichen Aspekten im Blickfeld haben.

Zu den Aufgaben gehören:

- die Erstellung des Sicherheitskonzepts.

- den Sicherheitsprozess koordinieren.

- sicherheitsrelevante Projekte koordinieren.

- sicherheitsrelevante Vorfälle untersuchen.

- Sensibilisierungs- und Trainingsmaßnahmen zur IT-Sicherheit initiieren.

Datensicherung

Eine Datensicherung ist definitiv nicht die komplette Antwort auf Schadsoftware, wie oftmals fälschlicherweise behauptet wird, aber eine sorgfältig geplante Backup-Strategie ist eine große Hilfe bei der Wiederherstellung des Betriebes – nach einem Hacker-Angriff.

Die folgenden Punkte sollten unbedingt beachtet werden:

- Werden einzelne Sicherungsbänder extern aufbewahrt?

- Welches Generationenprinzip kommt zum Einsatz (Tages-, Wochen-, Monats-Bänder)?

- Wann wurde die Datenwiederherstellung das letzte Mal getestet? Es wird dringend empfohlen, die Datensicherungsroutinen von Zeit zu Zeit zu testen. Nichts ist schlimmer, als erleichtert aufzuatmen und dann feststellen zu müssen, dass die Sicherungsbänder nicht alles gespeichert haben.

- Werden alle Daten gesichert?

Schutz vor Schadprogrammen

Die Bandbreite der Virengefahr ist ein ernst zu nehmendes Thema. Noch nie wurden so viele neue Schadprogramme in Umlauf gebracht wie in den letzten Jahren. Eine mehrstufige Antivirensoftware kann vor dieser Gefahr schützen. Sie verfügt über verschiedene Mechanismen zur Erkennung von Malware.

Jeder Zugangspunkt muss in den Virenschutz einbezogen werden, z. B. Desktop-Geräte, LAN-Server, Mail-Gateways und Gateways für andere Datenübertragungsmethoden (z. B. FTP und NNTP).

Auf keinen Fall sollten Mitarbeiter die Funktionalität von Antivirensoftware ohne Zustimmung der Sicherheitsbeauftragten reduzieren oder deaktivieren.

Die meisten Antiviren-Hersteller bieten Produktschulungen an, entweder beim Hersteller oder vor Ort. In einigen Fällen sind die Kosten recht hoch. Es ist jedoch sehr wichtig, dass zumindest ein Mitarbeiter eine entsprechende Schulung erhält.

Sichere Verbindung ins Internet

Ein Unternehmen, das sich nur auf seine Antiviren-Software verlässt, lebt gefährlich.

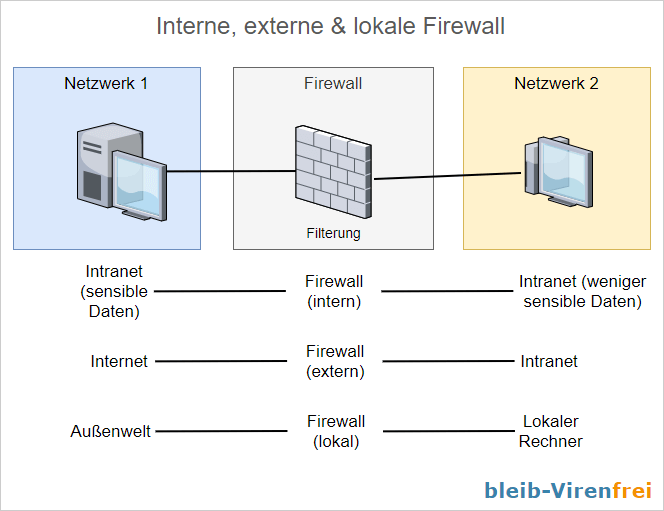

Eine Firewall schützt Computernetzwerke, Netzsegmente oder einzelne Computer vor Gefahren und reguliert den dort stattfindenden Datenverkehr.

Eine gute und administrierbare Firewall-Lösung trennt drei wichtige Ressourcen (siehe Grafik unten). Dabei werden verschiedene Zugangskontrollen und Filtermethoden eingesetzt, um ein hohes Maß an Sicherheit zu gewährleisten.

Software aktuell halten

Regelmäßig werden neue Software-Schwachstellen entdeckt. Die Hersteller verbessern ihre Programme und stellen Sicherheitsupdates zur Verfügung. Diese müssen aber auch auf allen Servern und Clients im Unternehmen installiert werden.

Ein wichtiger Teil der Sicherheitsstrategie. Denn wenn Sicherheitslücken über einen längeren Zeitraum bestehen bleiben, ist das immer ein gefundenes Fressen für Kriminelle.

Mitarbeiter sollten außerdem keine Software installieren, die das Risiko einer Sicherheitslücke durch eine externe Quelle erhöht.

Lesen Sie auch: Software auf dem aktuellen Stand halten

Umgang mit Passwörtern

Einerseits soll ein Passwort leicht zu merken sein, damit man es nicht aufschreiben muss, andererseits soll es nicht zu leicht sein, damit es geknackt werden kann. An diesem Dilemma beißen sich viele Computernutzer die Zähne aus.

Trotzdem sollten einfache Passwörter wie Teufel (32 Bit), Geburtsdatum (ca. 45 Bit) unbedingt vermieden werden. Dies gilt sowohl für Administratoren- als auch für Mitarbeiterpasswörter.

Die Schwierigkeit, ein Passwort zu knacken, steigt mit der Anzahl der Stellen sowie mit der Anzahl unterschiedlicher Ziffern, Sonderzeichen, Groß- und Kleinbuchstaben. Nützliche Tipps zum Thema Passwörter finden Sie in unserem Virenschutz-Ratgeber. Auch das Bundesamt für Sicherheit in der Informationstechnik (kurz: BSI) hält einige nützliche Tipps bereit.

Zutrittsregelung

Sichere Passwörter nützen nichts, wenn jeder problemlos Zugang zum Serverraum hat. So können Daten einfach auf USB-Sticks geladen werden, ohne dass eine Lücke im System oder in der Software besteht.

Vertrauliche Informationen befinden sich überall im Unternehmen. Der Zugang muss klar geregelt sein.

Benutzerrichtlinien

Benutzerrichtlinien werden oft zu Unrecht als Zeitverschwendung angesehen. Gute Richtlinien spielen eine wichtige Rolle im Kampf gegen Cyber-Angriffe. Richtlinien sollten einfach formuliert und leicht zugänglich sein.

In den meisten Unternehmen können die Mitarbeiter beispielsweise frei im Internet surfen. Die Mitarbeiter sollten darüber informiert werden, was akzeptabel ist und was nicht.

Wichtige Richtlinien:

- Eine Richtlinie für die E-Mail-Nutzung.

- Eine Richtlinie für die Nutzung des Internets.

- Eine Richtlinie für den Gebrauch von Medien.

- Eine Richtlinie für den Gebrauch von Software.

- Eine Richtlinie für die Datensicherung.

- Eine Datenschutz-Richtlinie.

Die Mitarbeiter sollten dazu angehalten werden, sich strikt an die veröffentlichten Unternehmensrichtlinien zu halten. Ein unangemessenes Verhalten kann nicht nur den Mitarbeiter selbst, sondern das gesamte Unternehmen gefährden.

Lesen Sie auch: IT-Sicherheitsrichtlinie für Mitarbeiter

Sensibilisierung

Sicherlich kann man von einem normalen Mitarbeiter nicht erwarten, dass er sich zum IT-Sicherheitsexperten entwickelt. Durch Vorträge und Schulungen kann den Mitarbeitern jedoch das notwendige Grundwissen vermittelt und in regelmäßigen Abständen aufgefrischt werden.

Ist das Engagement der Mitarbeiter nicht vorhanden, muss zunächst ein Bewusstsein für Informationssicherheit geschaffen werden.

Abschließender Kommentar

Auf Sicherheitskongressen und -konferenzen zum Thema Cybersicherheit stellen Referenten und international renommierte Keynote-Speaker immer wieder fest: Wir vernetzen unsere Firmennetzwerke und andere digitale Geräte immer stärker miteinander. Und das birgt Gefahren, die allmählich unbeherrschbar zu werden drohen: Ein Verschlüsselungstrojaner legt im Handumdrehen einige Krankenhäuser und die Videoüberwachung in Bahnhöfen lahm. Ein Spionage-Trojaner schnüffelt Politiker aus. Oder ein Ransomware-Angriff setzt das Berliner Kammergericht außer Gefecht.

IT-Sicherheit in Unternehmen ist unverzichtbar. Durch die stetig wachsende Bedrohung durch Cyberkriminelle wird die Rolle des Sicherheitsverantwortlichen immer anspruchsvoller. Seine Bedeutung ist heute größer denn je und wird in Zukunft noch zunehmen.

Ein wichtiger Schritt auf dem Weg zu mehr Sicherheit ist die Erkenntnis, dass wir, wenn wir die vielfältigen Möglichkeiten des Internets nutzen wollen, zwangsläufig auch die damit verbundenen Sicherheitsrisiken akzeptieren müssen. Denn Hackerangriffe auf Unternehmen wird es immer geben. Unternehmensdaten werden weiterhin gestohlen und Kriminelle werden weiterhin ihr Ziel erreichen. Das wird sich über kurz oder lang nicht ändern, wenn es sich überhaupt ändern lässt. Die Frage ist nur, wie wir damit umgehen. Das World Wide Web ist eine eigene Welt mit eigenen Regeln.

Ich hoffe, dass ich Ihnen mit diesem Artikel ein paar neue Denkanstöße geben konnte und sich Ihr Unternehmen in Zukunft ein wenig sicherer im Internet bewegt.