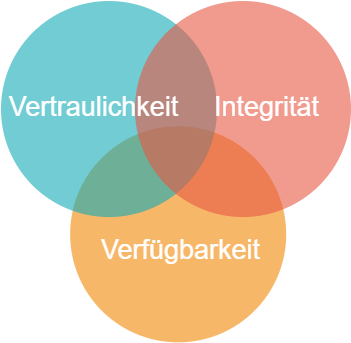

Wenn es um IT-Sicherheit geht, stößt man immer wieder auf die sogenannten IT-Schutzziele: Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability). Für die Planung und Umsetzung einer qualitativ hochwertigen Sicherheitspolitik ist es wichtig zu verstehen, was die CIA-Schutzziele (auch CIA-Triad genannt) sind.

Das Wichtigste in Kürze

Hier eine Zusammenfassung der wichtigsten Punkte:- Die CIA-Schutzziele (Confidentiality, Integrity, Availability) sind Grundprinzipien der IT-Sicherheit.

- Vertraulichkeit ↓ (Confidentiality) bedeutet, dass sensible Daten vor unberechtigtem Zugriff geschützt werden müssen. Dies wird durch Authentisierung, Autorisierung und Verschlüsselung erreicht.

- Integrität ↓ (Integrity) soll sicherstellen, dass Daten vertrauenswürdig und vollständig sind. Präventive Maßnahmen verhindern unberechtigte Datenveränderungen. Erkennungsmechanismen decken bereits erfolgte Integritätsverletzungen auf.

- Verfügbarkeit ↓ (Availability) bedeutet, dass Systeme und Daten auch in Notfällen oder bei technischen Problemen verfügbar und funktionsfähig bleiben müssen. Ausfälle können schwerwiegende Folgen haben.

- Die Schutzziele ergänzen sich und müssen bei der Planung der IT-Sicherheit gemeinsam berücksichtigt werden. Die Verletzung auch nur eines Ziels kann schwerwiegende Folgen haben. Eine ganzheitliche Sicherheitsstrategie, die alle Ziele berücksichtigt, ist daher unerlässlich.

Vertraulichkeit

Wenn wir über die Vertraulichkeit von Informationen sprechen, geht es um den Schutz von Daten vor der Weitergabe an unbefugte Personen. In der heutigen Welt haben Informationen einen hohen Wert. Jeder Mensch hat Geheimnisse, die er lieber für sich behalten möchte oder von denen er zumindest nicht möchte, dass sie jedermann erfährt – wir sprechen hier von persönlichen Informationen wie Adressen, Sozialversicherungsnummern, Bankkontodaten, Kreditkartennummern und anderen wichtigen Informationen. Ihr Ziel ist es, den Schutz dieser wichtigen Dokumente zu gewährleisten, und zwar im Rahmen der Vertraulichkeit. Vertraulichkeit ist das oberste Ziel der IT-Sicherheit. Sie schützt Unternehmensdaten während der Übertragung oder im Speicher vor unberechtigtem Zugriff. Vertraulichkeit stellt sicher, dass die Daten nur für berechtigte Personen zugänglich sind.

Hacker wissen, wie wichtig persönliche Daten sind. Vertraulichkeit wird daher oft als wichtigstes Schutzziel angesehen.

Vertraulichkeit basiert auf drei Schlüsselkonzepten: Autorisierung, Authentisierung und Verschlüsselung.

Authentifizierung

Der Authentifizierungsprozess hilft, die Identität eines Benutzers nachzuweisen. Die Authentifizierung beweist, dass ein Benutzer derjenige ist, der er vorgibt zu sein. Dieser Prozess stellt sicher, dass jeder autorisierte Benutzer seine eigene Benutzer-ID und sein eigenes Passwort hat.

Autorisierung

Bei diesem Prozess werden Zugriffskontrollen eingerichtet, um sicherzustellen, dass Benutzeraktionen nur von Personen mit den entsprechenden Berechtigungen ausgeführt werden können. Auch wenn Benutzer authentifiziert wurden, bedeutet dies nicht, dass sie jede Aktion ausführen oder alle Daten sehen können. Sie können nur auf die Daten zugreifen und diese ändern, für die sie eine Berechtigung erhalten haben.

Verschlüsselung

Diese Maßnahme stellt die Vertraulichkeit sicher. Sie schützt die Daten vor unbefugtem Zugriff, sowohl bei der Speicherung als auch bei der Übertragung. Banken verwenden beispielsweise HTTPS-Verbindungen, um alle Daten, die zwischen dem Kunden und der Bank übertragen werden, zu verschlüsseln. Vertrauliche Details wie Kontonummern können während der Übertragung nicht eingesehen werden.

Zur sicheren Übertragung von Informationen über das Internet werden heute so genannte Virtual Private Networks (VPN) eingesetzt. Bei einem VPN wird ein „verschlüsselter Kanal“ oder „Tunnel“ aufgebaut. Über diesen werden Informationen sicher übertragen. Dazu wird eine zentral administrierbare VPN-Software benötigt, die es erlaubt, Informationen zu verschlüsseln und an eine Gegenstelle zu senden.

Integrität

Integrität bezieht sich auf die Vollständigkeit und Vertrauenswürdigkeit von Daten; sie schützt Systemdaten vor absichtlichen oder versehentlichen Änderungen. Gespeicherte Daten müssen korrekt und manipulationssicher gespeichert werden, und jede Änderung muss autorisiert und überwacht werden. Ein Beispiel hierfür ist der Abgleich von Batch-Transaktionen, um sicherzustellen, dass alle Informationen nicht nur vollständig, sondern auch korrekt verbucht wurden.

Integritätsmechanismen werden in zwei Klassen unterteilt: Prävention und Erkennung.

Prävention

Diese Maßnahmen sollen die Integrität der Daten gewährleisten. Indem Handlungen und sogar Versuche, die Daten ohne entsprechende Berechtigung zu ändern, unterbunden werden.

Erkennung

Diese Schutzmechanismen verhindern keine Integritätsverletzungen. Sie prüfen Systemereignisse auf Probleme (z. B. manipulierte Daten).

Verfügbarkeit

Die Verfügbarkeit bezieht sich auf die Funktionsfähigkeit der Systeme, insbesondere in Notfällen oder bei Katastrophen.

Fällt der Server mit allen Kundendaten aus, kann dies schwerwiegende Folgen haben: Lange Wiederherstellungszeiten oder gar der Totalverlust aller Daten sowie der Ausfall von Arbeitsmitteln sind nur einige der schmerzhaften Folgen. Auch der Ausfall einer Festplatte und der damit verbundene Datenverlust kann schwerwiegende Folgen haben.

Verfügbarkeit ist ein wichtiger Faktor für den IT-Betrieb und kann unter Umständen sogar Leben retten. Unternehmen sollten stets Notfallpläne bereithalten, um die Verfügbarkeit ihrer Systeme zu gewährleisten.

Fazit

Die drei Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit sind eng miteinander verknüpft und ergänzen sich gegenseitig. Die Verletzung eines dieser Ziele kann schwerwiegende Folgen wie Datenverlust, Betriebsunterbrechungen oder finanzielle Verluste nach sich ziehen. Es ist wichtig, alle drei Schutzziele in einer ganzheitlichen IT-Sicherheitsstrategie zu berücksichtigen und entsprechende Maßnahmen zu ergreifen, um einen wirksamen Schutz der Systeme und Daten zu gewährleisten.